Uma maneira muito importante e que todos querem, é preservar a sua privacidade na internet, pois a cada instante surgem vitimas de ataques cibernético, onde os dados sensíveis ou melhor expressando, os dados sigilosos caem nas mãos de pessoas mal intencionadas, onde em muitos casos as vitimas sofrem chantagens, ameaças entre outros tipos de ataques.

Neste artigo estarei abordando alguns tópicos muito importante que vai te ajudar a se manter privado na internet, além disso estarei ensinando como baixar e configurar a ferramenta no seu computador.

Não sei se ouviram falar sobre a ferramenta Tor project. O uso desta ferramenta é super legal e te mantém 100% em anônimo na internet.

Sabe o navegador do Google? Pois é, o Tor é quase igual a este navegador de pesquisa, porém há uma diferença enorme quando falamos de privatização na internet.

Tor conhecido pelo nome (The Onion Router) é um software livre e de código aberto que proporciona a comunicação anônima e segura ao navegar na Internet e em atividades online. você deve usá-lo porque ele te protege contra a censura e principalmente mantém a sua privacidade.

Você vai escolher as opções de acordo com o sistema operacional a qual você utiliza. Feito a escolha certa e clicando em cima do menu de Sistema operacional a qual se adaptar ao seu computador, a ferramenta será baixada, após o download a executa como administrador para que a mesma seja instalada no computador e siga com o procedimento de instalação da ferramenta. Processo de instalação poderá ser instalada de forma Default.

Rede Tor: Clique no menu ajustes de configuração da rede Tor. Em pontes, marque a opção de "use ponte", onde pode selecionar uma ponte embutida ou Solicitar uma ponte do Proct Tor

Neste artigo estarei abordando alguns tópicos muito importante que vai te ajudar a se manter privado na internet, além disso estarei ensinando como baixar e configurar a ferramenta no seu computador.

Não sei se ouviram falar sobre a ferramenta Tor project. O uso desta ferramenta é super legal e te mantém 100% em anônimo na internet.

Sabe o navegador do Google? Pois é, o Tor é quase igual a este navegador de pesquisa, porém há uma diferença enorme quando falamos de privatização na internet.

O navegador Tor - O que é? Porque eu devo usa-lo?

|

| como navegar anônimo na internet |

Tor conhecido pelo nome (The Onion Router) é um software livre e de código aberto que proporciona a comunicação anônima e segura ao navegar na Internet e em atividades online. você deve usá-lo porque ele te protege contra a censura e principalmente mantém a sua privacidade.

navegar seguro na internet

Para navegar de forma anônimo na internet, recomendo que usem a ferramenta Project Tor para surfar na internet, que seja para procurar informações, acessar sites, videos e entre outras informações a qual desejam realizar On-Line.

Basta entrar no site do navegador Tor e procure pelo menu de baixa a ferramenta em seu computador, ou seja, procure pelo menu Download Tor Browser. Há quatro opção para realizar o download desta ferramenta.

São elas:

- Baixar Tor para Windows

- Baixar Tor para Mac

- Baixar Tor para Linux

- Baixar Tor para Android

Configurações do Navegador Project Tor

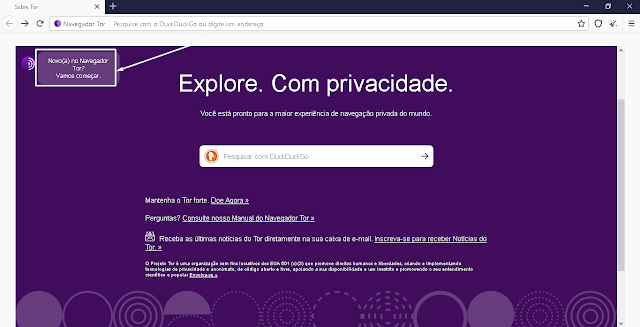

Após instalação, executa a ferramenta, para iniciar o procedimento de configuração.

As configurações são bem simples, Procure pelo menu "Novo(a) no navegador Tor? Vamos começar".

As configurações são bem simples, Procure pelo menu "Novo(a) no navegador Tor? Vamos começar".

Rede Tor: Clique no menu ajustes de configuração da rede Tor. Em pontes, marque a opção de "use ponte", onde pode selecionar uma ponte embutida ou Solicitar uma ponte do Proct Tor